SC-100: Microsoft Cybersecurity Architect

Presencial / Live Virtual Class

Presencial / Live Virtual Class

24 horas

24 horas

CERTIFICACIÓN INCLUIDA

Para miembros del colectivo PUE Alumni

Actualmente no existen convocatorias programadas para estos cursos

Acerca de este curso

Este curso aporta al alumnado la experiencia necesaria para diseñar y evaluar estrategias de ciberseguridad en las siguientes áreas: confianza cero (zero trust), cumplimiento de gobernanza de riesgos (GRC), operaciones de seguridad (SecOps) y datos y aplicaciones.

Los estudiantes también aprenderán a diseñar y arquitecturar soluciones utilizando los principios de confianza cero, así como a especificar requisitos de seguridad para la infraestructura en cloud en diferentes modelos de servicio (SaaS, PaaS, IaaS).

Valor añadido de PUE

Con el objetivo de facilitar a nuestros alumnos los conocimientos previos recomendados por Microsoft para un correcto aprovechamiento de la presente formación, se incluye, de manera totalmente gratuita en el coste del curso, el acceso a los siguientes contenidos oficiales:

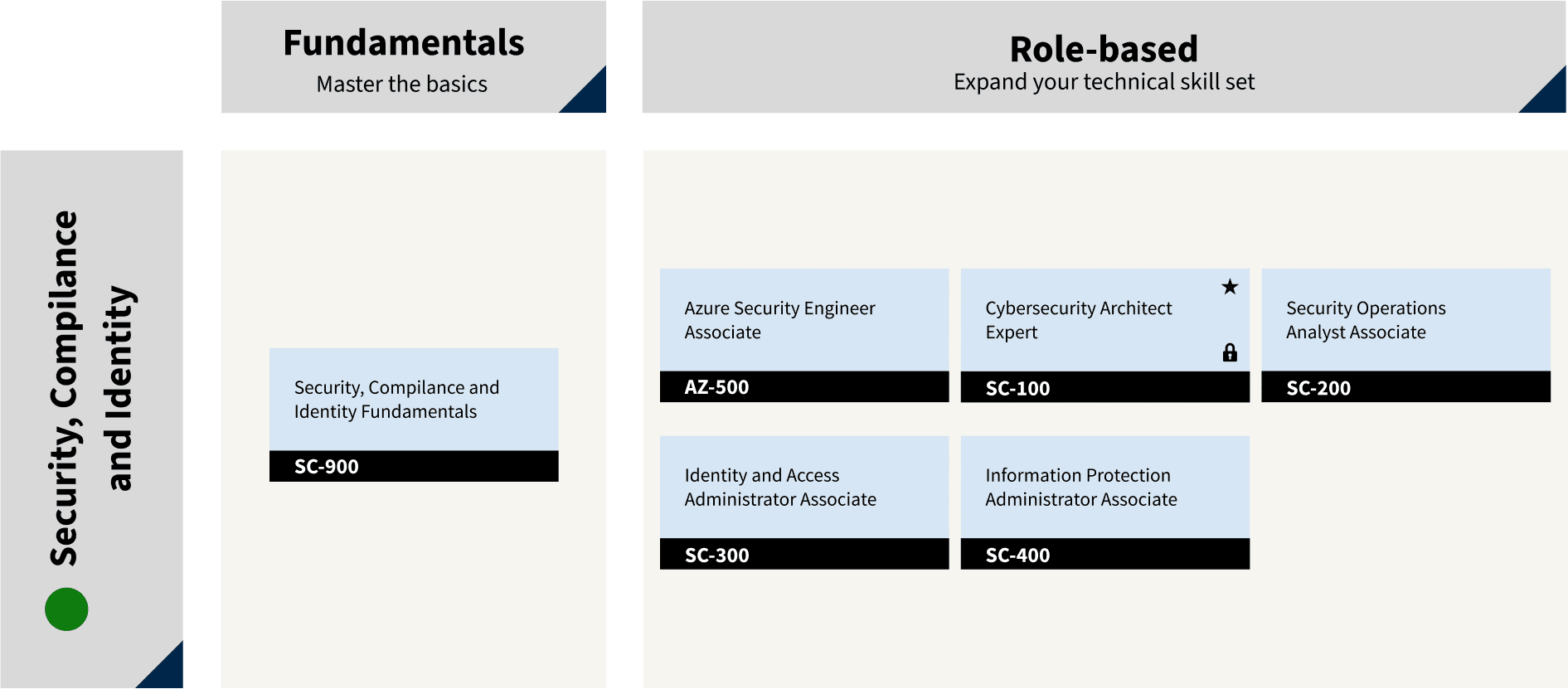

- Curso SC-900 - Microsoft Security, Compliance, and Identity Fundamentals en formato vídeo o Live Virtual Class (LVC).

Además, si eres miembro del programa PUE Alumni, también tienes incluido de manera totalmente gratuita en el coste del curso, el acceso a:

- Practice Test de preparación del examen SC-900.

- Examen SC-900: Microsoft Security, Compliance, and Identity Fundamentals, en modalidad Online Proctored.

PUE es Training Services Partner de Microsoft autorizado por dicha multinacional para impartir formación oficial en sus tecnologías.

A quién va dirigido

Este curso está diseñado para ingenieros de seguridad en la nube, con experiencia, que hayan obtenido una certificación previa en el portfolio de security, compliance e identity.

Específicamente, los estudiantes deben contar con experiencia y conocimientos avanzados en diversas áreas de ingeniería de seguridad, que incluyen: identidad y acceso, protección de plataformas, operaciones de seguridad, seguridad de datos y seguridad de aplicaciones. También deben tener experiencia con implementaciones híbridas y en cloud.

Los estudiantes principiantes deben, en su lugar, realizar el curso SC-900: Microsoft Security, Compliance, and Identity Fundamentals.

Prerrequisitos

Antes de asistir a este curso, los estudiantes deben tener conocimientos sobre los siguientes temas:

- Experiencia y conocimiento avanzados en identidad y acceso, protección de plataformas, operaciones de seguridad, seguridad de datos y seguridad de aplicaciones.

- Experiencia en implementaciones híbridas y en cloud.

- Se recomienda que los estudiantes hayan realizado y aprobado otra certificación de nivel asociado en el portfolio de Security, Compliance & Identity (como AZ-500, SC-200 o SC-300) antes de asistir a este curso.

Objetivos del curso

Una vez finalizado el curso, el alumno habrá adquirido los siguientes conocimientos:

- Diseñar una estrategia y arquitectura de confianza cero (zero trust).

- Evaluar estrategias técnicas de gobernanza, riesgo y cumplimiento (GRC), así como estrategias de operaciones de seguridad.

- Diseñar seguridad para la infraestructura.

- Diseñar una estrategia para datos y aplicaciones.

Certificación incluida

Este curso oficial es el recomendado por Microsoft para la preparación del siguiente examen de certificación oficial valorado en 245,63€ (IVA incl.), que incluimos en el precio del curso a todos los miembros del programa PUE Alumni.

La superación de este examen es requisito imprescindible para obtener la certificación Microsoft Certified: Cybersecurity Architect Expert.

PUE es centro certificador oficial Pearson VUE, facilitando la gestión del examen al candidato. El alumno podrá realizar su certificación en nuestras instalaciones o, si lo prefiere, a través de la opción Online Proctored, que permite atender la certificación oficial de Microsoft desde cualquier ubicación con una simple conexión a internet.

Contenidos

Módulo 1: Introducción a los marcos de procedimientos recomendados y la Confianza cero.

- Introducción a los procedimientos recomendados.

- Introducción a la Confianza cero.

- Iniciativas de Confianza cero.

- Pilares tecnológicos de la Confianza cero.

- Prueba de conocimientos: Introducción a los marcos de procedimientos recomendados y la Confianza cero.

Módulo 2: Diseñar soluciones de seguridad que se alineen con Cloud Adoption Framework (CAF) y Well-Architected Framework (WAF).

- Definición de una estrategia de seguridad.

- Introducción a Cloud Adoption Framework.

- Metodología de seguridad de Cloud Adoption Framework.

- Introducción a las zonas de aterrizaje de Azure.

- Diseño de la seguridad con zonas de aterrizaje de Azure.

- Introducción al Marco de buena arquitectura.

- Pilar de seguridad del Marco de buena arquitectura.

- Prueba de conocimientos: Cloud Adoption Framework (CAF) y Marco de buena arquitectura (WAF).

Módulo 3: Diseño de soluciones que se alineen con la Arquitectura de referencia de ciberseguridad de Microsoft (MCRA) y Microsoft Cloud Security Benchmark (MCSB).

- Introducción a la Arquitectura de referencia de ciberseguridad de Microsoft y Cloud Security Benchmark.

- Diseñar soluciones con procedimientos recomendados para funcionalidades y controles.

- Diseño de soluciones con procedimientos recomendados para proteger contra ataques internos, externos y de cadena de suministro.

- Prueba de conocimientos: diseño de una solución con la Arquitectura de referencia de ciberseguridad de Microsoft y Microsoft Cloud Security Benchmark.

- Resumen: diseño de una solución con la Arquitectura de referencia de ciberseguridad de Microsoft y Microsoft Cloud Security Benchmark.

Módulo 4: Diseño de una estrategia de resistencia para ransomware y otros ataques en función de los procedimientos recomendados de seguridad de Microsoft.

- Patrones comunes de ciberamenazas y ataques.

- Compatibilidad con la resistencia empresarial.

- Diseñar soluciones para mitigar ataques de ransomware, incluida la priorización de BCDR y el acceso con privilegios.

- Diseño de soluciones para continuidad empresarial y recuperación ante desastres (BCDR), incluida la copia de seguridad y restauración seguras.

- Evaluación de soluciones para actualizaciones de seguridad.

- Prueba de conocimientos: Diseño de una estrategia de resistencia para ciberamenazas comunes.

- Resumen: Diseño de una estrategia de resistencia para ciberamenazas comunes como el ransomware.

Módulo 5: Caso práctico: Diseño de soluciones que se alineen con los procedimientos recomendados de seguridad y las prioridades.

- Descripción del caso práctico.

- Respuestas de casos prácticos.

- Tutorial conceptual.

- Tutorial técnico.

Módulo 6: Diseño de funcionalidades de operaciones de seguridad, identidad y cumplimiento.

- Diseño de soluciones para el cumplimiento normativo.

- Diseño de soluciones para la administración de identidades y acceso.

- Diseño de soluciones para proteger el acceso con privilegios.

- Diseño de soluciones para operaciones de seguridad.

Módulo 7: Diseño de soluciones de seguridad para aplicaciones y datos.

- Diseñar soluciones para proteger Microsoft 365.

- Diseño de soluciones para proteger aplicaciones.

- Diseño de soluciones para proteger los datos de una organización.

- Caso práctico: diseño de soluciones de seguridad para aplicaciones y datos.

Módulo 8: Diseño de soluciones de seguridad para infraestructura.

- Especificación de los requisitos para proteger los servicios SaaS, PaaS e IaaS.

- Diseño de soluciones para la administración de la posición de seguridad en entornos híbridos y multinube.

- Diseño de soluciones para proteger los puntos de conexión de cliente y servidor.

- Diseño de soluciones para la seguridad de red.

- Caso práctico: Diseño de soluciones de seguridad para la infraestructura.